如何使用 Microsoft Entra ID 作为身份提供程序为 QuWAN QBelt VPN 服务器配置 SAML 单点登录?

最后修订日期:

2025-04-09

适用产品

- QuWAN Orchestrator

- QVPN Client

- Microsoft Entra ID

详细信息

QuWAN Orchestrator 允许使用安全断言标记语言 (SAML) 单点登录 (SSO) 与身份提供程序 (IdP)(例如 Microsoft Entra ID (Microsoft Azure AD))交换身份验证和授权数据。借助此功能,用户可以使用相同的 SAML IdP 凭据访问支持 SAML 身份验证的各项服务。这样即无需分别为每个应用程序和服务添加新凭据。

注意

Microsoft 已将 Azure Active Directory (AD) 更名为 Microsoft Entra ID。有关详细信息,请参见 Azure Active Directory 的新名称。

步骤

1.使用 Microsoft Entra ID (Azure AD) 创建 QuWAN QBelt VPN 服务器应用程序

- 转到 https://portal.azure.com。

- 使用 Microsoft 用户名和密码登录。

- 在 Microsoft Azure 横幅上,单击

。

。 - 单击“All services”(所有服务)。

- 单击 Microsoft Entra ID。

- 在左侧面板中,在“Manage”(管理)下,选择“Enterprise applications”(企业应用程序)。

- 单击“New application”(新建应用程序)。

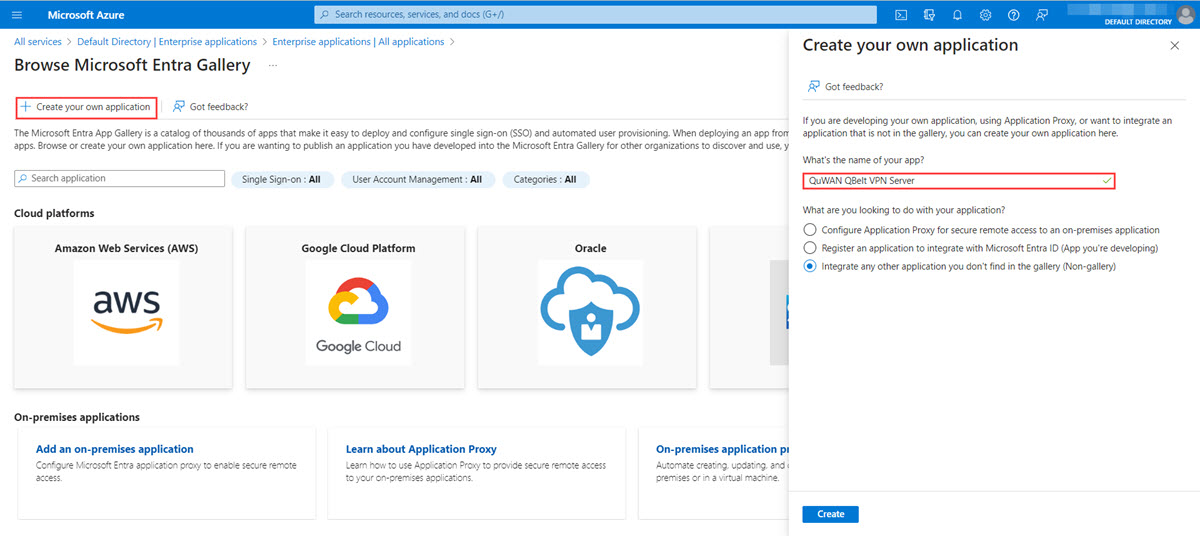

- 单击“Create your own application”(创建您自己的应用程序)。

- 在“What's the name of your app?”(应用程序的名称是什么?)下,指定应用程序的名称。

注意为自定义 SAML 应用程序使用清晰明了的描述性名称,如服务名称本身(例如“QuWAN QBelt VPN 服务器”)。

注意为自定义 SAML 应用程序使用清晰明了的描述性名称,如服务名称本身(例如“QuWAN QBelt VPN 服务器”)。 - 选择“Integrate any other application you don't find in the gallery (Non-gallery)”(集成相册中找不到的其他应用程序(非相册))。

- 单击“Create”(创建)。

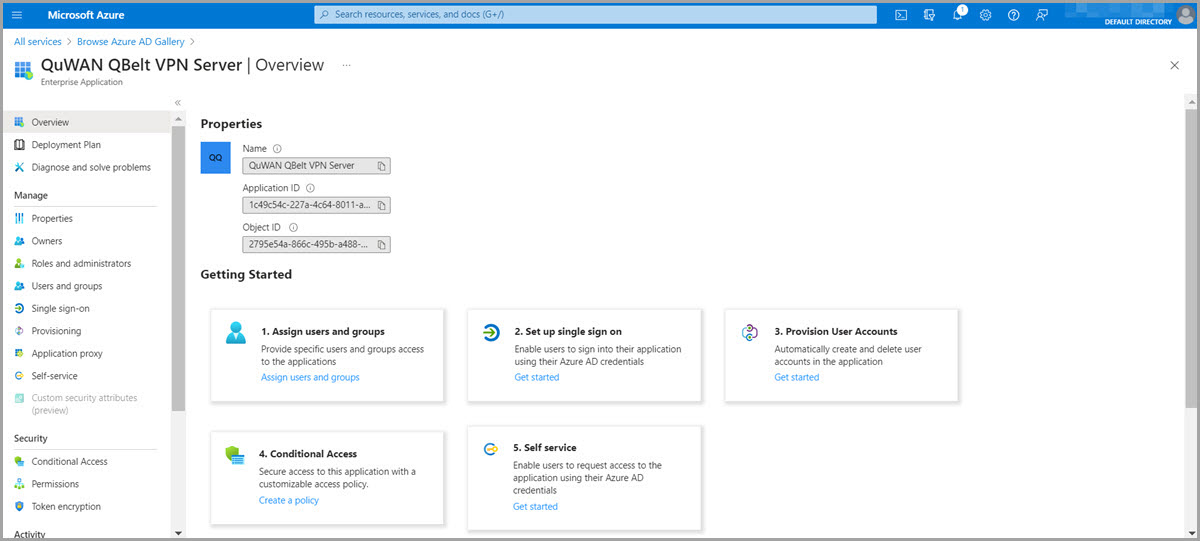

Azure 即会添加应用程序并转到应用程序的“Overview”(概览)页面。

- 在侧面板上,单击“Users and groups”(用户和组),分配特定用户和组以授权访问应用程序。

有关详细信息,请参见管理应用程序的用户和组分配。

2.在 QuWAN Orchestrator 和 Azure 门户中为 QuWAN QBelt VPN 服务器配置 Microsoft Entra ID (Azure AD) SSO

要启用 Microsoft Entra ID (Azure ID) SSO,您必须在 Microsoft Entra ID 用户及其相应 QuWAN QBelt VPN SAML SSO 用户组之间建立链接。

- 转到 https://quwan.qnap.com。

- 使用您的 QNAP 帐户用户名和密码登录。

- 选择您的组织。

- 转到“VPN Server Settings”(VPN 服务器设置)>“Privilege Settings”(权限设置)。

- 转到 SAML SSO。

- 单击“Configure SAML SSO Now”(立即配置 SAML SSO)。

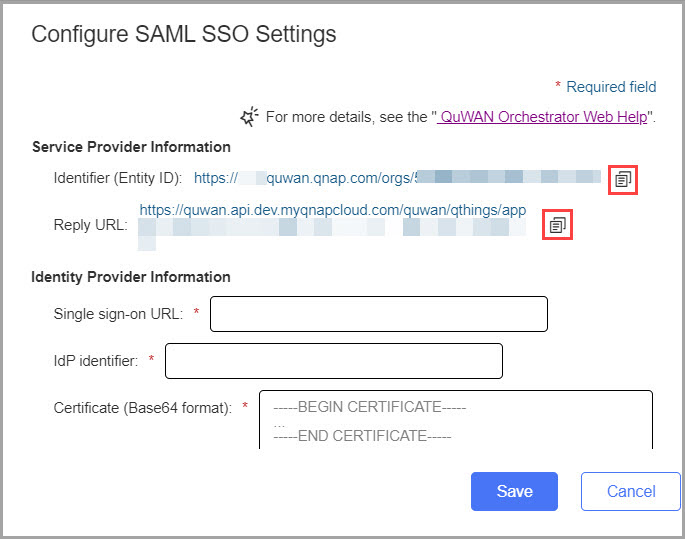

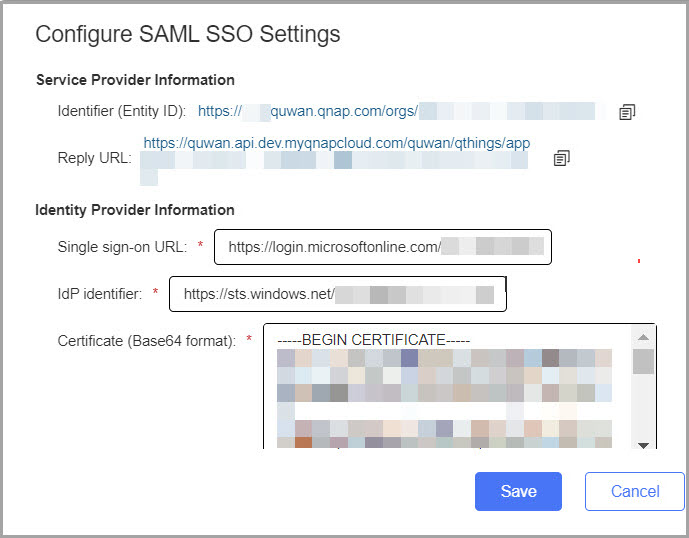

- 将“Identifier (Entity ID)”(标识符(实体 ID))和“Reply URL”(回复 URL)复制到剪贴板。

- 打开 Azure 门户。

- 转到“All services”(所有服务) > “Manage”(管理) > “Enterprise applications”(企业应用程序)。

- 找到并打开 QuWAN QBelt VPN 服务器企业应用程序。

- 在“Set up single sign on”(设置单点登录)下,单击“Get started”(开始使用)。

- 选择 SAML 作为单点登录方法。

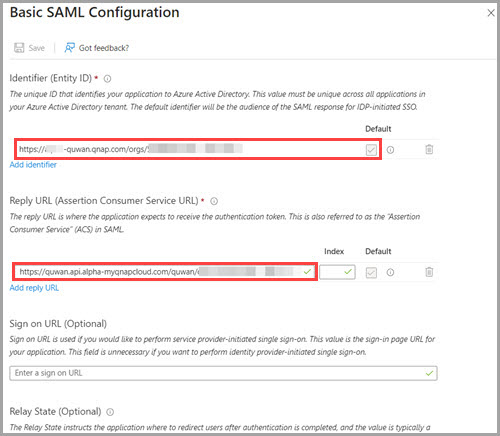

- 找到步骤 1:“Basic SAML Configuration”(基本 SAML 配置)。

- 单击“Edit”(编辑)。

- 在相应字段中分别粘贴复制的“Identifier (Entity ID)”(标识符(实体 ID))和“Reply URL”(回复 URL)。

- 单击“Save”(保存)。

- 单击 X 以关闭 SAML 配置窗口。

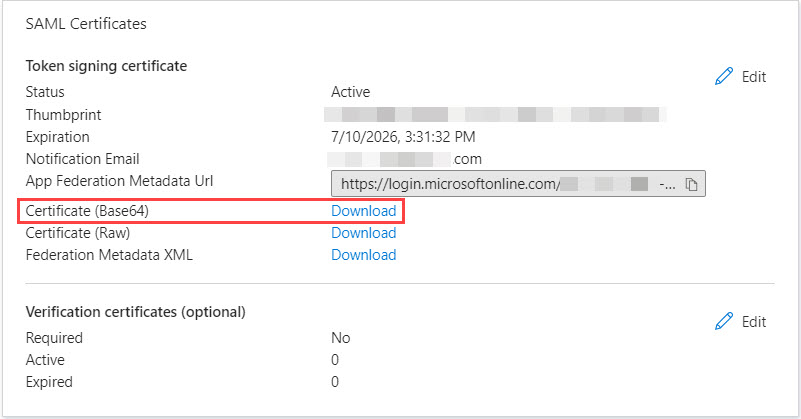

- 找到步骤 3:“SAML Certificates”(SAML 证书)。

- 在“Certificate (Base64)”(证书(Base64))旁,单击“Download”(下载)。

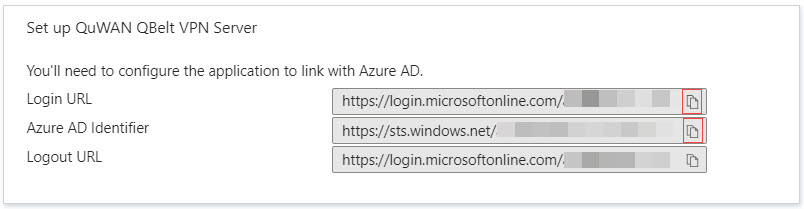

- 找到步骤 4:“Set up [Application_Name]”(设置 [Application_Name])。

- 将“Login URL”(登录 URL)、Microsoft Entra ID 或“Azure AD Identifier”(Azure AD 标识符)复制到剪贴板。

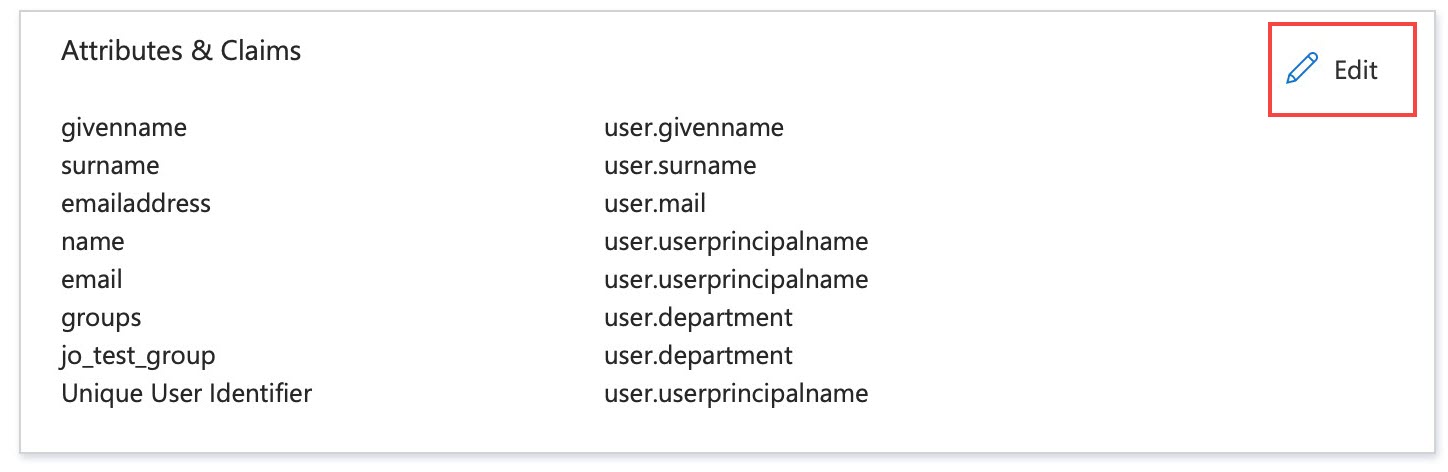

- 配置属性和声明。

- 找到步骤 2:“Attributes & Claims”(属性和声明)。

- 单击“Edit”(编辑)。

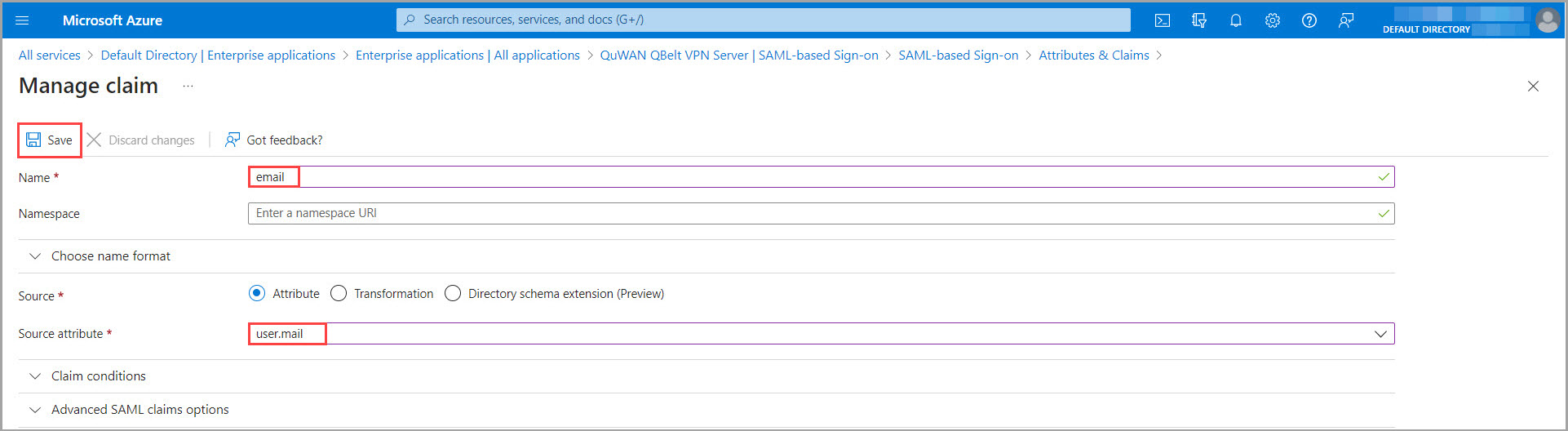

- 单击“Add new claim”(添加新声明)。

- 将声明名称指定为 email。

- 在“Source attribute”(源属性)中,选择与 email 相对应的属性。例如,选择 user.mail。

- 单击“Save”(保存)。

- 单击“Add new claim”(添加新声明)。

- 将声明名称指定为 groups。

- 在“Source attribute”(源属性)中,选择与 groups 声明相对应的属性。例如,选择 user.department。

- 单击“Save”(保存)。注意

- 要将 QuWAN SAML SSO 用户组与已在 Microsoft Entra ID 中创建的组相对应,请单击“Add group claim”(添加组声明),选择“All groups”(所有组),然后选择“Custom group claim name”(自定义组声明名称)。将声明名称输入为 groups。

- 有关修改声明的详细信息,请参见自定义 SAML 令牌声明。

- 打开 QuWAN Orchestrator。

- 选择您的组织。

- 转到“VPN Server Settings”(VPN 服务器设置)>“Privilege Settings”(权限设置)。

- 转到 SAML SSO。

- 单击“Configure SAML SSO Now”(立即配置 SAML SSO)。

- 粘贴单点登录 URL 和 IdP 标识符。

- 使用文本应用程序打开下载 Base64 证书。

- 复制证书文件的内容。

- 将内容粘贴到“Certificate (Base64 format)”(证书(Base64 格式))字段。

- 单击“Save”(保存)。

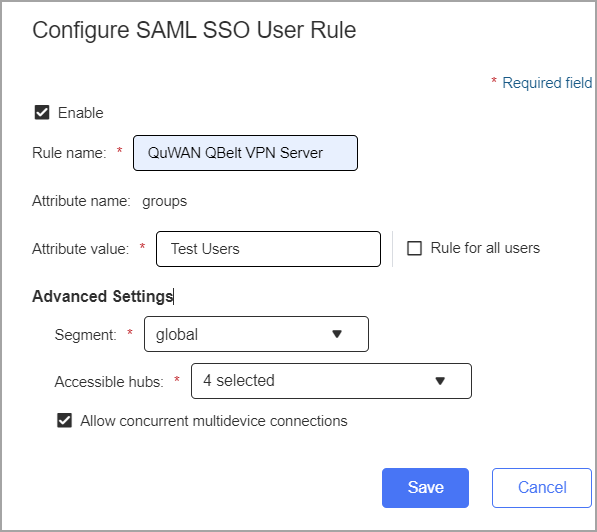

- 添加新 SAML SSO 用户组。

- 在 QuWAN Orchestrator 中,转到“VPN Server Settings”(VPN 服务器设置) > “Privilege Settings”(权限设置) > SAML SSO。

- 在“SAML SSO User Rules”(SAML SSO 用户规则)旁边,单击“Add”(添加)。

- 启用用户规则。

- 配置用户规则设置。

设置 用户操作 Rule name(规则名称) 为 SAML SSO 用户规则指定名称。 Attribute value(属性值) 与在 Microsoft Entra ID 的组声明中配置的属性对应的值。 注意- 如果已在 Microsoft Azure 门户的“Attributes and Claims”(属性和声明)中配置了 user.department 属性,请输入组织的部门名称作为属性值。

- 可以在 Microsoft Azure 门户中从 QuWAN QBelt VPN 服务器应用程序检索源属性的值。例如,选择用户配置文件,转到“Overview”(概览),然后单击“Properties”(属性)。找到与“Department”(部门)字段关联的值,然后复制该值。

如果选择“Add Group Claim”(添加组声明),则必须复制“Object ID”(对象 ID)。例如,选择组配置文件,转到“Overview”(概览),然后复制“Object ID”(对象 ID)值。 - 选择“Rule for all users”(规则适用所有用户),对所有用户应用属性值。

Segment(网段) 选择预配置的网段。 Accessible Hubs(可访问中心) 选择要连接的一个或多个中心。 - 可选:启用“Allow concurrent multidevice connections”(允许并发多设备连接)。

- 单击“Save”(保存)。

- 单击“Apply”(应用)。

QuWAN Orchestrator 将保存 SAML SSO 设置。

3.使用 QVPN Client 和 Microsoft Entra ID (Azure AD) SSO 连接到 QuWAN QBelt VPN

成功配置 QuWAN SAML SSO 后,通过 QVPN Client 建立与 QuWAN QBelt VPN 的连接。

- 转到“QNAP Utilities”(QNAP 实用工具)。

- 找到 QVPN Client(以前名为 QVPN 设备客户端)。

- 将实用工具下载到您的设备。

- 在设备上安装实用工具。

- 打开“QVPN Client”。

- 单击“Add a QuWAN Profile”(添加 QuWAN 配置文件)。

- 指定组织 ID。注意您可以在 QuWAN Orchestrator 中找到组织 ID。转到“VPN Server Settings”(VPN 服务器设置)>“Privilege Settings”(权限设置)> SAML SSO。

- 单击“Next”(下一步)。

此时会出现“Authentication Settings”(身份验证设置)页面。 - 选择 SAML SSO 作为服务。

- 单击“Next”(下一步)。

打开默认浏览器时,QVPN Client 将提示您输入 Microsoft Entra ID (Azure AD) 凭据。 - 单击“OK”(确定)。

- 输入您的 Microsoft Entra ID 凭据并登录。

- 关闭浏览器并返回 QVPN Client。

- 配置配置文件设置。

- 指定配置文件名称。

- 从下拉菜单中选择区域中心。

您可以让系统自动选择可满足您需求的最佳中心,也可以手动选择特定中心,并指定要连接的 WAN 端口。 - 可选:如果要在应用设置后立即连接到 QuWAN 配置文件,请选择“Connect immediately After Save”(保存后立即连接)。

- 在 QVPN Client 中找到 QuWAN 配置文件,然后单击“Connect”(连接)。

QVPN Client 将打开默认系统浏览器以进行用户身份验证。 - 输入您的 Microsoft Entra ID 凭据并登录。

登录 Microsoft Entra 后,您可以关闭浏览器并返回 QVPN Client。

QVPN Client 将使用 Microsoft Entra ID SSO 连接到 QuWAN QBelt VPN 服务器。

补充阅读

有关 Microsoft Entra ID 功能的详细信息,请访问以下网页。