安全漏洞奖励计划

QNAP 积极维护资安,并结合相关合作伙伴及社群的力量,确保 QNAP 产品安全性,让用户更安心,对产品系统及数据安全确实把关。为了感谢发现潜在安全问题与协助提升客户安全的研发人员,QNAP 将通过安全漏洞反馈奖励计划给予奖金。

奖励资格标准

-

您必须是首个回报安全漏洞的人员。

-

您尚未向公众披露此安全漏洞。

-

您回报的安全漏洞经 QNAP 内部人员确认为可验证、可重现、且符合奖励资格的漏洞。

-

您完全同意并遵守奖励计划规范。

致谢

我们衷心感谢所有研究人员的专业知识和奉献精神。

- Andr.Ess

- Himanshu Sondhi

- iothacker_dreamer

- pwnr

- Mohammad Abdullah - Infosec Researcher & Bugbounty hunter

- Nirob Sec

- Sajibe Kanti Sarkar

- 侯留洋

- CataLpa of Hatlab, Dbappsecurity Co. Ltd.

- coral

- huasheng_mangguo

- Nanyu Zhong @ VARAS IIE

- Searat and izut

- Yuze Wu(h1J4cker)

- TOUNSI2

- Ahmed Y. Elmogy.

- Amir Habeeb

- Karim Habeeb

- Corentin '@OnlyTheDuck' BAYET

- Sandro

- Tim Coen

- scsb2001

- Abhinav

- Aditya Singh

- Aksha Chudasama

- Akshay Shelke

- Amit Pandey

- Ashish Rai (octupus)

- Ashish Sharma

- BangBang

- Durvesh Kolhe

- Gaurang

- Gaurang maheta

- Ginikunta Vishal Goud

- Himanshu Sondhi

- Jainam Soni

- K.Buvaneshvaran

- Mangesh Muley

- Milan Solanki (LeoSecurity)

- PUSHKAR KUMAR

- Raj

- Rishyendra M

- S Rahul

- Saurabh Tripathi

- Vaibhav

- Vaibhav Shinde

- YASHU REDDY

- Amethama Luturmas

- Firdaus

- Drak3hft7

- Kazuma Matsumoto of GMO Cybersecurity by IERAE, Inc.

- JILALI SHADOW

- Marouane Mouhtadi (mar0uane)

- Hassaan Ahmed

- Insbat

- Zain Iqbal

- Aliz Hammond of watchTowr

- ZIEN

- Dohwan KIM (neko_hat from Chung-Ang UNIV.)

- Kasper Karlsson

- Kevin Chen

- LJP (DEVCORE Research Team)

- Engin Aydoğan

- Kutay Ergen

- Freddo Espresso (Evangelos Daravigkas)

- Michael Cowell

- Anonymous

- Christopher Anastasio / Fabius Watson

- Trend Micro Zero Day Initiative

- Víctor A. Morales

- Anh Nguyen Le Quoc (h4niz), Tri, Nguyen Huu (trinh), Quy, Cao Ngoc (quycn) of bl4ckh0l3 from Galaxy One

- binhnt

- hyc

- khoadha

- Le Mau Anh Phong at Verichains Cyber Force

- Long Hà

- q5ca, greengrass

FAQ

奖励机制与奖金额度由 QNAP PSIRT 成员组成的奖励委员会考虑以下因素决定:成功利用漏洞的复杂性,安全漏洞的威胁性包含受影响的用户和系统的百分比。

可以,如果通过影片可以让人更容易理解弱点如何被利用,奖励委员可能因此提高奖励。请注意书面文件信息是必须的(例如: PoC 概念证明文件及完整说明),如此有助弱点节漏流程的管理。

弱点通报至少必需包含:弱点所在的产品名称,版本及版号或是云端服务的网址位置、关于漏洞潜在威胁的摘要,以及详尽清晰的重现步骤,并可搭配影片以重现漏洞。

请使用 QNAP 提供的 PGP Key 加密,将报告寄至 security@qnap.com。系统会自动回复技术申请单号,研究员未来可以用此单号查询审查进度。QNAP PSIRT 团队会主动联系研究员,并确认提交数据内容完整性。若数据已完整提供,一周内研究员将会收到 QNAP PSIRT 弱点确认信。内容包含指派给该资安回报的 CVE ID 。奖金提案则会于弱点确认信寄送日四周后以 email 通知。如果研究员同意,QNAP 预计于收到确认回复的十二周后进行汇款。

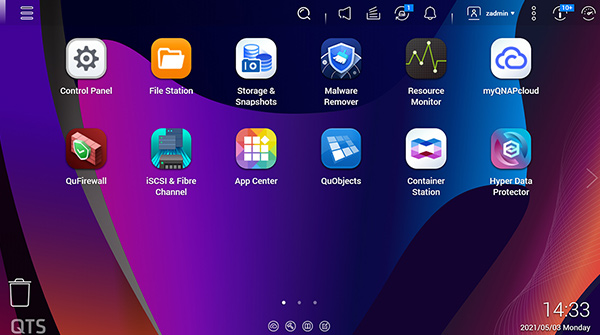

操作系统

奖金至多 $20,000 美元

| 奖金 |

经确认并通过评级审核的安全问题,QNAP 可提供至多 $20,000 美元的奖金。 |

|---|---|

| 适用范围 |

本计划仅接受正式版本及最新版本的产品、应用与服务的安全问题回报。

|

| 注意事项 |

此计划仅接受与 QNAP 产品与服务相关的安全问题。严格禁止任何可能危害 QNAP 服务器或数据的行为,所有安全问题测试皆不得违反任何法律。 以下列示不符合奖励资格的安全问题:

|

应用程序

奖金最高 $10,000 美元

| 奖金 |

经确认并通过评级审核的安全问题回报,QNAP 可提供高达 $10,000 美元的奖金。 |

|---|---|

| 适用范围 |

本计划仅接受正式版本及最新版本之产品、应用与服务的安全问题回报。 以下列示奖励计划所涵盖之应用程序:

|

| 注意事项 |

此计划仅接受与 QNAP 产品与服务相关的安全问题。严格禁止任何可能危害 QNAP 服务器或数据的行为,所有安全问题测试皆不得违反任何法律。 以下列示不符合奖励资格的安全问题:

|

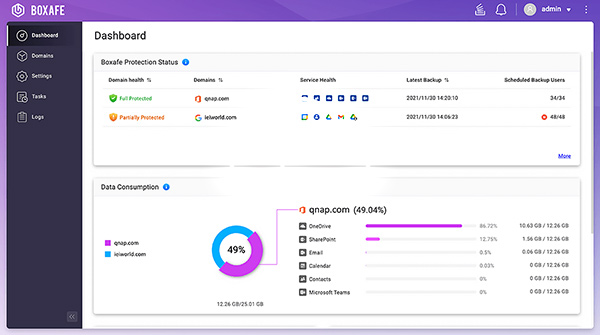

云端服务

奖金最高 $5,000 美元

| 奖金 |

经确认并通过评级审核的安全问题回报,QNAP 可提供高达 $5,000 美元的奖金。 |

|---|---|

| 适用范围 |

本计划仅接受正式版本及最新版本之产品、应用与服务的安全问题回报。 以下列示云端服务所涵盖之网域

|

| 注意事项 |

此计划仅接受与 QNAP 产品与服务相关的安全问题。严格禁止任何可能危害 QNAP 服务器或数据的行为,所有安全问题测试皆不得违反任何法律。 以下列示不符合奖励资格的安全问题:

|

操作系统

(*为必填字段)

-

产品*:产品名称,例如:QuTS hero

-

版本*:产品版本以及发行的build number, 例如: h5.0.1.2376 build 20230421

-

摘要*:如以下形式「某类型的漏洞于哪里发现」,例如:Command Injection in abc.cgi

-

权限要求*:触发此漏洞的账户权限,选项:无权限要求 / 一般用户 / 管理员群组 / 系统管理员

-

研究动机:驱使您开始研究并发现此漏洞的原因为何?

-

使用工具:研究过程中所有使用到的工具及软件列表

-

问题描述:描述更多关于漏洞的详细信息

-

例如:

-

浅在危害的简短叙述

-

关于漏洞的分析

-

漏洞是如何被定义且发现的

-

报告中有利用到的工具

-

-

CWE ID(s):CWE-XXX, CWE-YYY 等

-

CAPEC ID(s):CAPEC-XXX, CAPEC-YYY 等

-

CVSS Score:CVSS:3.X/AV:X/AC:X/PR:X/UI:X/S:X/C:X/I:X/A:X (X.X), 可参考: CVSS v3.1 漏洞评分系统 https://cvss.js.org/

-

复制步骤*:详尽清晰的复制步骤

-

概念验证:任何视频、屏幕截图、漏洞验证等

应用程序

(*为必填字段)

-

应用程序*:应用程序的名字,例如:FileStation

-

版本*:产品版本以及发行的build number, 例如 2.0.2 ( 2022/01/26 )

-

摘要*:如以下形式「某类型的漏洞于哪里发现」,例如:Buffer overflow in abc app

-

权限要求*:触发此漏洞的账户权限,选项:无权限要求 / 一般用户 / 管理员群组 / 系统管理员

-

研究动机:驱使您开始研究并发现此漏洞的原因为何?

-

使用工具:研究过程中所有使用到的工具及软件列表

-

问题描述:描述更多关于漏洞的详细信息

-

例如:

-

浅在危害的简短叙述

-

关于漏洞的分析

-

漏洞是如何被定义且发现的

-

报告中有利用到的工具

-

-

CWE ID(s):CWE-XXX, CWE-YYY 等

-

CAPEC ID(s):CAPEC-XXX, CAPEC-YYY 等

-

CVSS Score:CVSS:3.X/AV:X/AC:X/PR:X/UI:X/S:X/C:X/I:X/A:X (X.X), 可参考: CVSS v3.1 漏洞评分系统 https://cvss.js.org/

-

复制步骤*:详尽清晰的复制步骤

-

概念验证:任何视频、屏幕截图、漏洞验证等

云端服务

(*为必填字段)

-

网域*:域名,例如:https://account.qnap.com

-

摘要*:如以下形式「某类型的漏洞于哪里发现」,例如: XSS on https://account.qnap.com

-

研究动机:驱使您开始研究并发现此漏洞的原因为何?

-

使用工具:研究过程中所有使用到的工具及软件列表

-

问题描述:描述更多关于漏洞的详细信息

-

例如:

-

浅在危害的简短叙述

-

关于漏洞的分析

-

漏洞是如何被定义且发现的

-

报告中有利用到的工具

-

-

CWE ID(s):CWE-XXX, CWE-YYY 等

-

CAPEC ID(s):CAPEC-XXX, CAPEC-YYY 等

-

CVSS Score:CVSS:3.X/AV:X/AC:X/PR:X/UI:X/S:X/C:X/I:X/A:X (X.X), 可参考: CVSS v3.1 漏洞评分系统 https://cvss.js.org/

-

复制步骤*:详尽清晰的复制步骤

-

概念验证:任何视频、屏幕截图、漏洞验证等